Suite à la première partie de ce retour sur le 3rd CTO Cybersecurity Forum, (qui est disponible par ici) dans l’après midi du Jeudi 25 Avril, il y’a eu deux tracks au choix et le nôtre fut de participer au workshop sur la Protection des Infrastructures d’Information Critiques (CIIP – Critical Information Infrastructure Protection) mené par David POLLINGTON de Microsoft Security en partenariat avec le FIRST (Forum for Incident Response and Security Teams).

D’entrée de jeu, le maître de séance à tenu à préciser que certes il représente Microsoft, mais au cours de l’atelier il ne s’agira nullement de vendre un quelconque produit de la firme qui l’emploi, mais plutôt de partager sur l’état de l’art et les bonnes pratiques pour la CIIP et de ce qui est fait chez Microsoft pour y parvenir.

Cet Atelier était divisé en deux parties :

- Critical Infrastructure Protection : Concept and Continuum : portant sur la définition et les contours du concept d’Infrastructures Critiques (CI – Critical Infrastructures)

- A Framework for Critical Information Infrastructure Risk Management qui nous proposait un ensemble de processus dédiés à l’identification et la gestion des risques dans nos CIIs (Critical Information Infrastructures).

A cet effet, deux manuels nous ont été remis, chacun portant sur un partie du workshop.

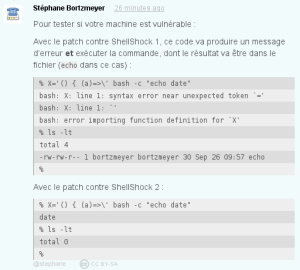

Lorsqu’on parle de CIIP, il faudrait déjà pouvoir différencier ce qui est Critique de ce qui ne l’est pas. La notion de criticité étant variable d’un État à un autre, il n’existe pas de modèles figés là dessus. Toutefois, certains domaines figurent dans plusieurs modèles/Catalogues d’Infrastructures Critiques à l’exemple de l’Energie, les Finances, l’Eau, les Transports, l’Alimentation, la sécurité publique, … La figure suivante représente un aperçu des secteurs jugés critiques dans quelques pays.

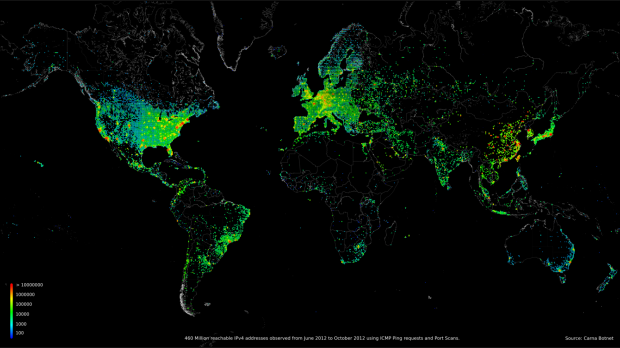

De nos jours, avec les systèmes presque tous automatisés et interconnectés, nos Infrastructures critiques ou non dépendent de plus en plus de l’IT. Toutefois, lorsqu’on parle de CIIP, il ne s’agit pas seulement d’une protection contre les fléaux dont l’IT serait le vecteur, notamment les cyberattaques, mais de tout type de facteurs pouvant mettre à mal nos infrastructures quelle qu’en soit l’origine à l’exemple des Attaques Terroristes, les Catastrophes Naturelles, les Guerres, et bien d’autres situations chaotiques du genre.

La protection des Infrastructures Critiques est intimement liée à 4 points stratégiques à mettre en œuvre :

- Des Politiques et Plans de Confiance :

Ce besoin d’un climat de Confiance devra remplir les trois critères suivants:

– Construire et renforcer des partenariats de coopération forte entre les parties prenantes,

– Etre adaptable et évolutif, répondant aux changements en cours dans les profils des menaces

– Contenir des jalons et paramètres qui permettrons de suivent le déroulement du programme de Protection des Infrastructures Critiques.

- Des Opérations Résilientes

la Résilience dans ce cas est la capacité à pouvoir anticiper ou se protéger contre les risques/attaques significatives et de réduire au minimum la durée et l’impact de l’incident subit. La Résilience des Infrastructures Critiques permet donc non seulement de se protéger des risques éventuels, mais aussi, et surtout de pouvoir les gérer de façon optimale pour un retour à la normale dans les plus brefs délais. Cela ne peut se faire sans les habitués des exercices périodiques afin de tester les capacités de réaction aux incidents, impliquant ainsi les gouvernements, les fournisseurs et les entreprises travaillent ensemble pour permettre d’évaluer de manière appropriée, d’atténuer et de retourner à la normale après des attaques.

- L’apport d’Investissements et de l’Innovation

Le plan de Protection des Infrastructures Critique doit être constamment à jours des dernières menaces et tendances du domaine de la sécurité. Raison pour laquelle les Personnes, Processus et Technologies doivent être mis en exergue lors de la définition des activités, programmes, formations et travaux de recherche et le développement lié à la CIP. Il est important de faire des investissement sur le long terme dans les recherches en Sécurité afin de pourvoir répondre au besoin sans cesse croissants des Infrastructures Critiques dans un monde interconnecté.

- Le Partage d’Informations et une Collaboration franche :

Les 3 premiers Critères cité plus haut, sont mis ensemble grâce à une bonne collaboration et un partage d’informations entre les différentes parties prenantes (partenaires). Ces Echanges et Partages font appels à plusieurs acteurs parmi lesquels les organisation gouvernementales et non-gouvernementales, les acteurs privés et aussi les entités étrangères(InterPol, ITU, CTO, FIRST,… )

la figure ci dessous représente la structure éclatée des 4 étapes clés citées plus haut ainsi que leurs sous-ensembles

Suite à ces axes stratégiques pour la Protection des Infrastructures Critiques (Critical Infrastructures Protection – CIP) Microsoft a mis sur pied un framework permettant une gestion intégrale des Risque liés à ces actifs. Ce framework se divise en 5 étapes consécutives définies tel que suit :

1- Déterminer l’étendue de la Gestion des Risques

Cette phase permettra de définir la portée appropriée ainsi que la les objectifs et les activités pour la gestion des risques. Elle se subdivisera en 3 sous-étapes :

– Trouver un consensus avec les parties prenantes sur la vision et la mission de l’étude, ceci en déterminant ce qui doit être protégé et pourquoi.

– Enoncer les buts spécifiques de sécurité et de résilience, ainsi que les objectifs et assurances

– Identifier les services essentiels

2- Identifier les fonctions des Infrastructures d’Information Critiques

La détermination des fonctions des Infrastructures d’Information Critiques est la seconde étape du plan de gestion des risques des CIIs. Il est question ici pour les parties prenantes d’avoir un dialogue ouvert sur la criticité des actifs et ainsi, conjointement, définir quels éléments d’Infrastructures d’Information, quelles fonctions critiques et quelles ressources clés sont nécessaires pour le maintien des services vitaux du Gouvernement, de l’économie et ainsi que pour assurer la sécurité publique.

3- Analyser la chaîne des valeurs des fonctions critiques ainsi que les interdépendances

Les services, processus et fonctions essentielles n’étant pas des entités cloisonnées, mais plutôt composées de plusieurs sous-ensembles étroitement liés, comprendre cette complexité et ces chaînes de liaisons interdépendantes ne sert pas juste à analyser les menaces, les vulnérabilités et leurs conséquences, mais aussi et surtout, permet d’identifier les parties prenantes et les fournisseurs stratégiques des chaînes de valeurs concernées. A titre indicatif, la figure suivante représente un aperçu de ce à quoi cette étape peut ramener :

4- Évaluer les risques des fonctions critiques

Cette étape se concentre spécifiquement sur les menaces et vulnérabilités des fonctions critiques. En matière de CII, le Risque est fonction de la menace, de la vulnérabilité et de leur conséquence. Ceci se traduit par l’équation : Risk = ƒ(Menace, Vulnerabilité, Consequence)

Dans cette équation :

– Menace fait allusion à tout facteur naturel ou Humain

– Vulnérabilité signifie ici une faille ou manquement qui peut être exploitée par une menace

– Conséquence encore appelé « Impact » fait référence aux coûts, pertes ou résultats provenant de l’exploitation réussie d’une vulnérabilité par une menace.

5- Hiérarchiser et traiter les risques des fonctions

Prioriser et traiter de façon continuelle et permanente les risques liés aux fonctions critiques de nos infrastructures débouche sur 4 éventualités :

– L’atténuation de l’impact/effet du risque

– La Prévention du risque

– Le Transfert du risque (en cas d’assurance par exemple)

– L’acceptation ou Rétention du risque consistant à valider l’éventualité et l’impact d’un risque sans rien faire pour le contrer.

En note de fin, le formateur rappelle que la Gestion des Risques des CIIs n’est pas un état statique, mais un Processus Continu appuyé par la culture de l’activité de gestion des risques en cours tout au long de chacune des étapes du CIP Continuum. C’est sur cette note que prit fin cet atelier très instructif sur la Protection des Infrastructures d’Information Critiques.

Après cela, il nous vient à l’esprit quelques questions notamment savoir Combien de pays Africains ont déjà mis en œuvre ce type processus de Gestion des Risques sur leurs Infrastructures d’Information Critiques? bien plus, combien d’entre eux ont seulement terminé avec la première étape de ce type de framework? Qu’en est-il du Cameroun, sommes-nous conscients à ce sujet? Beaucoup de travail doit être fait, mais il n’est pas trop tard!

P.S. : Cet Article est Disponble en langue Anlaise par ICI

Sources :

1- Microsoft Trustworthy Computing : Critical Infrastructure Protection : Concepts and Continuum – Global Security Strategy and Diplomacy

2- Microsoft Trustworthy Computing : A Framework for Critical Information Infrastructure Risk Management – Global Security Strategy and Diplomacy